Ai trong chúng ta cũng mong muốn một chiếc máy tính không bị nhiễm phần mềm gián điệp, đúng không? Chẳng ai thích ý nghĩ về việc ai đó đánh cắp bí mật của mình cả. Đối với một chuyên gia công nghệ như tôi, những lợi ích mà Qubes OS mang lại là không thể thiếu và vượt xa mọi thách thức mà nó có thể đặt ra. Đây không chỉ là một hệ điều hành; đây là một pháo đài bảo mật kỹ thuật số, được xây dựng dựa trên nguyên lý cô lập mạnh mẽ, mang lại sự an tâm tuyệt đối trong một thế giới kỹ thuật số đầy rẫy mối đe dọa.

Hệ thống tệp chỉ đọc (Read-Only File System) mang lại sự an tâm tuyệt đối

Qubes OS được cấu tạo từ các máy ảo, hay còn gọi là AppVMs. Một trong những tính năng nổi bật nhất của Qubes là khả năng bảo vệ hệ thống tệp gốc của các AppVM này khỏi những thay đổi vĩnh viễn. Khi bạn khởi động lại một AppVM, mọi thay đổi trên hệ thống sẽ được đặt lại về trạng thái ban đầu – đây thực sự là một sự an tâm tuyệt vời. Để hiểu rõ hơn, một máy ảo là một phần mềm mô phỏng môi trường phần cứng, cho phép bạn cài đặt các hệ điều hành khác nhau bên trong nó.

Các AppVM được xây dựng dựa trên các mẫu, hay còn gọi là TemplateVMs. TemplateVMs cung cấp hệ thống tệp gốc, trong khi AppVMs lưu trữ các tệp người dùng. Khi kết hợp lại, chúng tạo nên một hệ thống hoàn chỉnh và mạnh mẽ.

Nếu không giám sát chặt chẽ hệ thống của mình, thật khó để biết điều gì có thể ẩn nấp sâu bên trong sau một thời gian dài sử dụng. Rootkit là những phần mềm phức tạp, chúng rất giỏi trong việc che giấu mã độc. Việc loại bỏ những loại mã độc này đòi hỏi kỹ năng chuyên môn cao, đó là lý do tại sao hầu hết mọi người thường chọn cách cài đặt lại hệ thống của mình. Với Qubes OS, để có một hệ thống sạch, tôi chỉ cần khởi động lại AppVM. Nếu phần mềm độc hại vẫn tồn tại trong các tệp người dùng, tôi chỉ cần tạo lại AppVM đó. Cả hai cách tiếp cận này đều chỉ mất vài giây. Tôi chỉ cần cài đặt và cấu hình TemplateVM một lần duy nhất, mang lại hiệu quả vượt trội trong việc duy trì tính toàn vẹn của hệ thống.

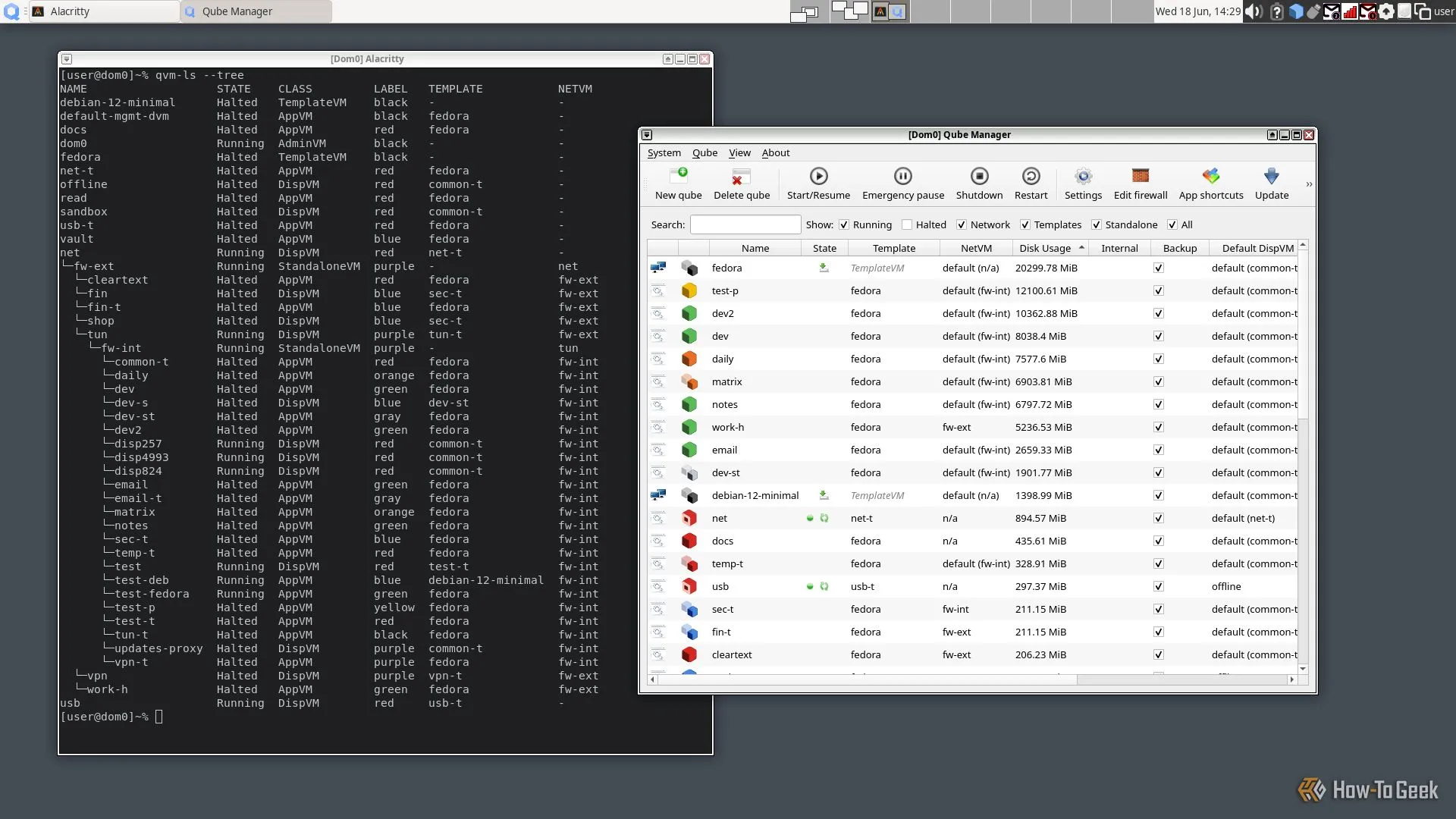

Giao diện Qubes OS với các máy ảo (AppVMs) đang hoạt động hiển thị trong cửa sổ terminal và ứng dụng quản lý VM, minh họa hệ thống tệp chỉ đọc.

Giao diện Qubes OS với các máy ảo (AppVMs) đang hoạt động hiển thị trong cửa sổ terminal và ứng dụng quản lý VM, minh họa hệ thống tệp chỉ đọc.

Kiểm thử phần mềm mà không ảnh hưởng toàn bộ hệ thống

Tôi thường xuyên kiểm thử các phần mềm mới trên hệ thống của mình, điều này bao gồm việc thay đổi các tệp cấu hình, khởi động và dừng các dịch vụ. Cách tiếp cận này trên các hệ điều hành thông thường có thể tạo ra sự lộn xộn và thay đổi cách hệ thống hoạt động trong quá trình sử dụng. Ví dụ, nếu tôi đang kiểm thử một dịch vụ DNS mới và cần truy cập một trang web, trên Linux tiêu chuẩn, các yêu cầu DNS của tôi có thể không được phản hồi.

Trên Qubes OS, tôi sử dụng một máy ảo dùng một lần (DispVM), đây là một AppVM đặc biệt sẽ xóa bỏ mọi thay đổi khi khởi động lại, bao gồm cả các tệp người dùng. Tôi khởi động DispVM, cài đặt phần mềm, cấu hình và sử dụng nó. Sau đó, nếu tôi nhận ra nó không phù hợp, tôi chỉ cần đóng cửa sổ đang hoạt động. Qubes sẽ tự động tắt DispVM và đặt lại tất cả các thay đổi cho tôi. Về cơ bản, tôi có thể thoải mái sửa đổi bất kỳ tệp hệ thống nào, trong khi vẫn biết rằng điều đó không làm hỏng hệ thống hoặc ảnh hưởng đến quy trình làm việc hiện tại của tôi. Đây là một lợi thế cực lớn cho những người thường xuyên thử nghiệm phần mềm mới.

VPN chống rò rỉ giúp bảo toàn quyền riêng tư

Mạng riêng ảo (VPN) đang ngày càng phổ biến, và hầu hết mọi người sử dụng chúng vì cùng một lý do: quyền riêng tư. Tuy nhiên, nếu VPN của tôi bị ngắt kết nối, lưu lượng truy cập của tôi có thể rò rỉ ra internet công cộng, điều này cực kỳ nguy hiểm cho sự riêng tư cá nhân.

Hệ thống mạng trên Qubes OS bao gồm một chuỗi các máy ảo (VMs). Lưu lượng truy cập di chuyển từ một AppVM, đi qua một FirewallVM, và cuối cùng ra ngoài qua một NetVM. Nếu tôi thêm một VPN VM, tôi sẽ đặt nó giữa hai FirewallVM. Một tường lửa bảo vệ hệ thống của tôi; tường lửa còn lại đảm bảo lưu lượng chỉ đi đến máy chủ VPN đã chọn.

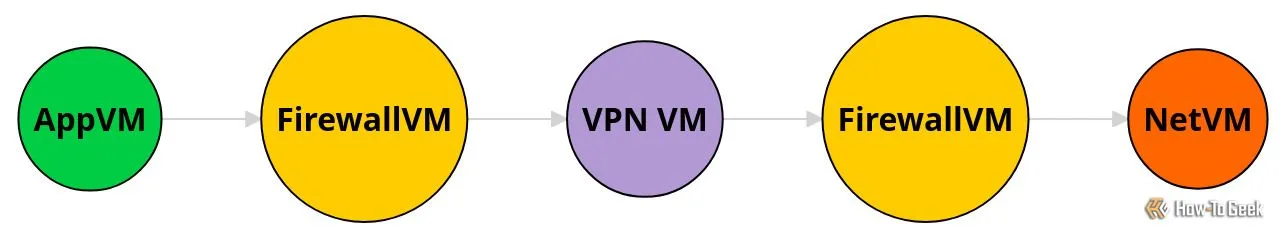

Minh họa luồng lưu lượng mạng qua chuỗi máy ảo (AppVM, FirewallVM, NetVM, VPN VM) trong Qubes OS, thể hiện cơ chế VPN chống rò rỉ.

Minh họa luồng lưu lượng mạng qua chuỗi máy ảo (AppVM, FirewallVM, NetVM, VPN VM) trong Qubes OS, thể hiện cơ chế VPN chống rò rỉ.

Trên một bản phân phối Linux thông thường, tôi có thể đạt được kết quả tương tự bằng các quy tắc tường lửa phức tạp. Nhưng trên Qubes OS, tôi có thể chạy nhiều VPN VM cùng lúc và thậm chí cấp cho một số AppVM quyền truy cập trực tiếp vào internet. Điều này không chỉ mang lại cho tôi sự linh hoạt để kết nối với nhiều dịch vụ VPN mà còn cung cấp các hộp cát bảo mật mạnh mẽ do Qubes cung cấp. Với các tường lửa được thiết lập, các kết nối của tôi hoạt động chính xác như mong đợi, điều này mang lại cho tôi sự tự tin rằng lưu lượng truy cập của mình không bị rò rỉ.

Máy ảo dùng một lần (DispVM) bảo vệ bí mật của bạn

Mật khẩu là những bí mật, và trong thế giới kỹ thuật số, ai cũng có mật khẩu, đôi khi là quá nhiều. Trên Linux tiêu chuẩn, bạn tin tưởng rằng hệ thống của mình sạch; còn trên Qubes OS, tôi biết rằng hệ thống của mình sạch.

Một trong những tính năng hấp dẫn nhất của Qubes là DispVM. Nó hoàn hảo cho các VM có rủi ro cao và nhạy cảm:

- VM rủi ro cao: Các VM tiếp xúc với môi trường không đáng tin cậy, như NetVM hoặc VPN VM.

- VM nhạy cảm: Các VM quản lý bí mật, như VM ngân hàng hoặc email.

Khi tôi khởi động các VM này, tôi biết chúng bắt đầu với một trạng thái sạch sẽ; khi tôi tắt chúng, chúng sẽ loại bỏ mọi thứ (bao gồm cả các phiên đăng nhập của tôi). Nếu bạn kết hợp DispVMs với khóa bảo mật phần cứng, những bí mật của bạn sẽ trở nên cực kỳ khó để bị khai thác.

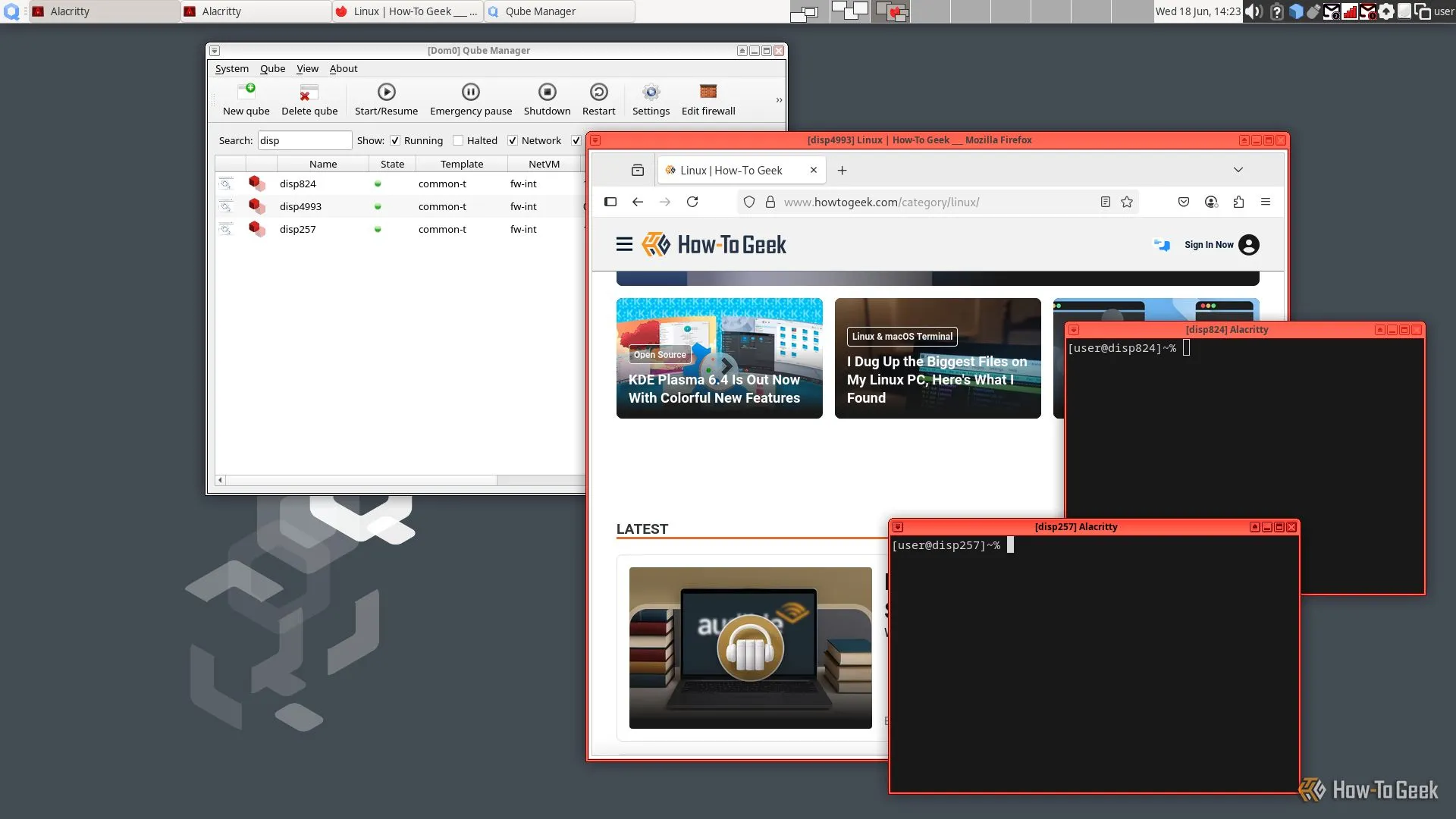

Giao diện Qubes OS hiển thị các máy ảo dùng một lần (DispVM) đang chạy ứng dụng trình duyệt và terminal, minh họa tính năng bảo vệ bí mật.

Giao diện Qubes OS hiển thị các máy ảo dùng một lần (DispVM) đang chạy ứng dụng trình duyệt và terminal, minh họa tính năng bảo vệ bí mật.

Linh hoạt chạy nhiều bản phân phối Linux

Trên Linux tiêu chuẩn, tôi có thể chạy các bản phân phối khác nhau trong máy ảo, nhưng tôi vẫn phải điều hướng một môi trường desktop nhúng cồng kềnh. Mặt khác, Qubes OS đóng gói các ứng dụng để chúng có cảm giác như các ứng dụng desktop thông thường. Tôi có thể di chuyển tự do giữa các ứng dụng, trên nhiều bản phân phối khác nhau, giống như đó là một desktop liền mạch. Đây là một tính năng độc đáo chỉ có ở Qubes, mang lại trải nghiệm làm việc năng suất và an toàn.

Đối với mỗi bản phân phối mà bạn sử dụng, hãy tuân thủ các thực hành hợp lý để bảo mật hệ thống và dữ liệu của bạn – ngay cả khi trên Qubes OS. Sự cẩn trọng luôn là chìa khóa để bảo vệ thông tin cá nhân trong mọi môi trường.

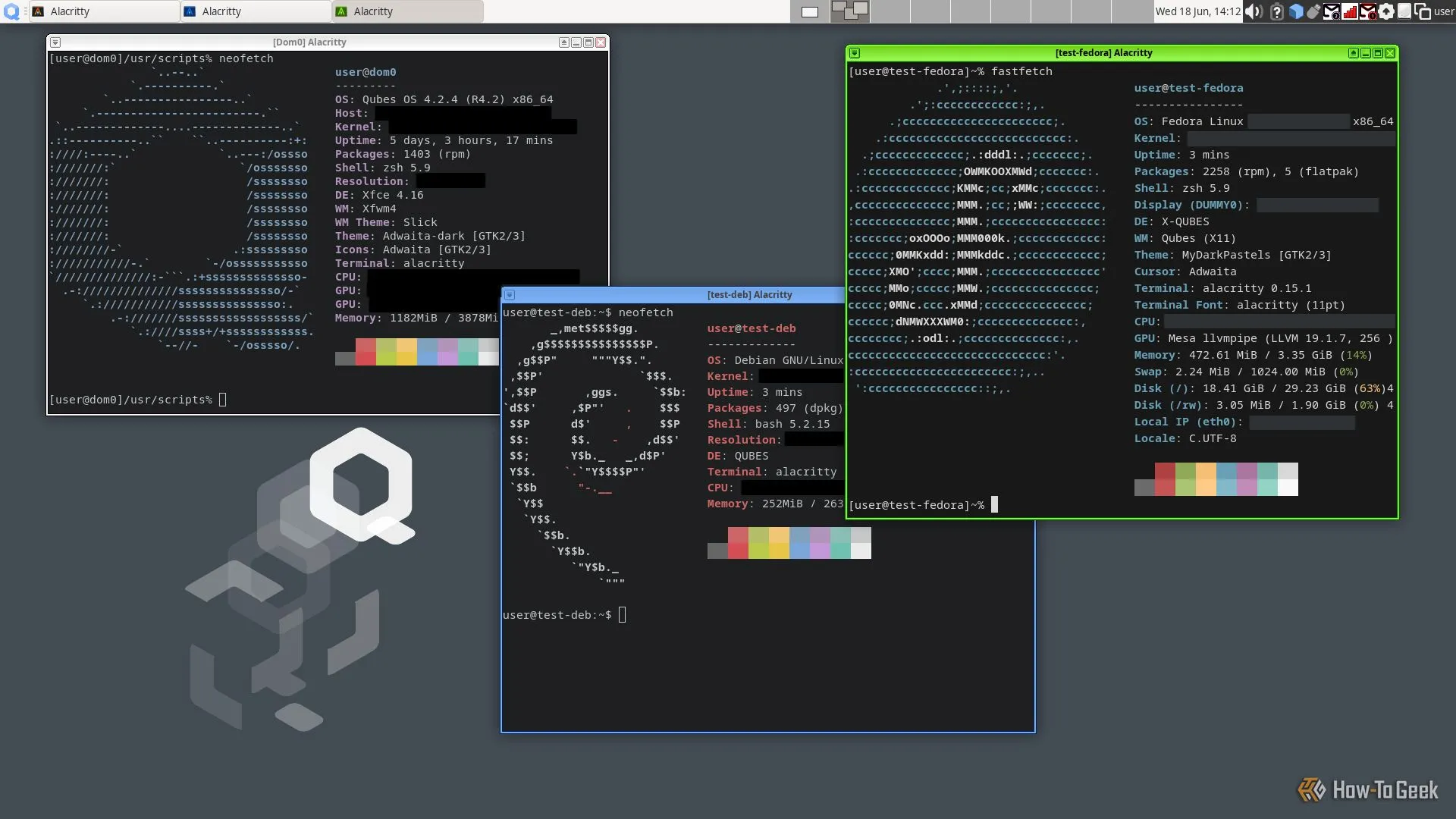

Máy tính để bàn Qubes hiển thị ba cửa sổ terminal, mỗi cửa sổ chạy một hệ điều hành Linux khác nhau (Qubes, Debian, Fedora), minh họa khả năng chạy nhiều distro.

Máy tính để bàn Qubes hiển thị ba cửa sổ terminal, mỗi cửa sổ chạy một hệ điều hành Linux khác nhau (Qubes, Debian, Fedora), minh họa khả năng chạy nhiều distro.

Bảo vệ bản thân khỏi những người ngẫu nhiên trên Wi-Fi công cộng

Khi bạn sử dụng Wi-Fi công cộng, bạn tự đặt mình vào những rủi ro không lường trước. Các cuộc tấn công vào driver hoặc firmware của card Wi-Fi là hoàn toàn có thể xảy ra. Một thiết bị bị xâm nhập có thể có quyền truy cập không hạn chế vào bộ nhớ hệ thống.

Các thiết bị bên trong, chẳng hạn như card Wi-Fi, là các thiết bị PCI. Qubes OS gói gọn các thiết bị PCI trong một VM chuyên dụng, sử dụng công nghệ gọi là IOMMU. Nếu bị xâm nhập, một thiết bị được gói gọn chỉ có thể tấn công VM được gán cho nó.

Qubes OS mặc định gói gọn card Wi-Fi tiếp xúc công cộng của tôi với một NetVM. Bởi vì nó là một DispVM, Qubes sẽ loại bỏ mọi thay đổi độc hại khi khởi động lại. Hơn nữa, NetVM của tôi chỉ thấy lưu lượng VPN, và một FirewallVM ngăn chặn các nỗ lực xâm nhập sâu hơn vào hệ thống của tôi. Việc thiết lập được mô tả này không dễ dàng đạt được trên Linux tiêu chuẩn và nó đòi hỏi kiến thức kỹ thuật đáng kể.

Cô lập USB không đáng tin cậy giữ hệ thống an toàn

Cắm thiết bị USB vào máy tính tiềm ẩn nhiều rủi ro. Một USB độc hại có nhiều lựa chọn để xâm nhập hệ thống của bạn. Ví dụ, chúng có thể mô phỏng một thiết bị bàn phím và nhập các phím tắt được chế tạo sẵn; chúng có thể khai thác lỗi driver và tấn công trực tiếp hệ điều hành.

Tương tự như NetVM, tốt nhất là gán các thiết bị USB cho một VM chuyên dụng (và trống rỗng). Để làm điều này, tôi gán các thiết bị PCI liên quan cho VM đó. Bây giờ, khi tôi cắm một thiết bị USB, tôi hoàn toàn tự tin rằng một cuộc tấn công sẽ hoàn toàn vô ích. Chỉ cần khởi động lại nhanh chóng, và mọi dấu vết độc hại sẽ biến mất. Điều này mang lại một lớp bảo mật không thể có được trên các hệ điều hành thông thường.

Qubes OS là một công cụ không thể thiếu đối với tôi, và sau một thời gian ngắn sử dụng Linux tiêu chuẩn, tôi trở nên hoang mang về những gì mình có thể đã vô tình nhiễm phải. Trên Windows, tôi có cảm giác an toàn sai lầm mà một phần mềm chống virus mang lại, nhưng trên Linux, đó thực sự không phải là một lựa chọn nổi bật. Ngược lại, cách tiếp cận của Qubes OS giống như các “điểm lưu” trong một trò chơi điện tử; tôi luôn bắt đầu từ một trạng thái đáng tin cậy mỗi khi sử dụng.

Qubes OS ổn định và sẵn sàng để sử dụng đại trà, nhưng nó yêu cầu ít nhất 16GB RAM và các công nghệ quan trọng khác (VT-x, VT-d và SLAT). Nếu bạn quan tâm, bạn nên bắt đầu với Danh sách tương thích phần cứng (Hardware Compatibility List) chính thức, đặt câu hỏi trên diễn đàn Qubes OS, và tham khảo Hướng dẫn cài đặt Qubes. Tuy nhiên, hãy lưu ý rằng Qubes là một hệ điều hành có độ phức tạp nhất định và đòi hỏi sự tìm hiểu kỹ lưỡng.

Hãy chia sẻ ý kiến của bạn về Qubes OS và cách bạn bảo vệ máy tính của mình trong phần bình luận bên dưới!