Bạn có thường xuyên cài đặt nhiều ứng dụng khác nhau trên máy tính Linux của mình không? Bạn có lo lắng rằng một trong số chúng có thể chứa virus hoặc mã độc hại, gây rò rỉ dữ liệu cá nhân? Mặc dù Linux được biết đến là một hệ điều hành tương đối an toàn, nhưng quan niệm “Linux miễn nhiễm virus” đã lỗi thời và có thể dẫn đến những rủi ro không đáng có. Đối với những người dùng như tôi, một chuyên gia công nghệ thường xuyên thử nghiệm và đánh giá các ứng dụng mới, nguy cơ vô tình cài đặt phần mềm độc hại với quyền sudo có thể làm tổn hại nghiêm trọng đến hệ thống là điều hoàn toàn có thể xảy ra.

Trong gần một thập kỷ kinh nghiệm làm việc với các phần mềm mới, tôi đã phát triển một bộ quy tắc bảo mật cá nhân, giúp máy tính Linux của mình được bảo vệ tối đa khỏi các mối đe dọa. Những phương pháp này không chỉ giúp tôi duy trì một môi trường làm việc an toàn mà còn đảm bảo dữ liệu luôn được bảo mật. Dưới đây là năm biện pháp bảo mật quan trọng mà tôi tin rằng mọi người dùng Linux đều nên áp dụng để giữ cho chiếc PC của mình luôn được an toàn và tránh xa các phần mềm độc hại.

5. Giám Sát Hoạt Động Mạng Thường Xuyên

Một trong những mối lo ngại bảo mật lớn nhất của tôi là dữ liệu bị đánh cắp khỏi hệ thống. Với tư cách là một người chuyên viết về công nghệ, tôi liên tục cài đặt và gỡ bỏ nhiều ứng dụng, công cụ khác nhau trên PC. Tôi sẽ rất thất vọng nếu một trong số chúng có ý đồ xấu và âm thầm “gọi điện về nhà” (phone home) để đánh cắp dữ liệu nhạy cảm từ hệ thống của mình.

Để bảo vệ bản thân khỏi những sự cố như vậy, tôi sử dụng Portmaster của Safing. Đây là một công cụ giám sát hoạt động mạng và tường lửa ứng dụng mã nguồn mở (FOSS) miễn phí. Với Portmaster, tôi có thể dễ dàng kiểm tra ứng dụng nào đang truy cập internet, kết nối đến máy chủ nào, cũng như lượng dữ liệu mà chúng đang tải lên và tải xuống. Khả năng quan trọng nhất là tôi có thể chặn hoàn toàn một ứng dụng truy cập internet nếu cần.

Trên Ubuntu và các bản phân phối dựa trên Ubuntu, bạn có thể tải Portmaster dưới dạng tệp DEB và sau đó cài đặt.

Ví dụ, hãy xem xét một ứng dụng máy tính cơ bản mà tôi đã tải về. Portmaster có thể cho tôi biết liệu nó có đang kết nối internet hay không – một điều khá lạ đối với một ứng dụng tính toán đơn giản. Nhưng đồng thời, nó cũng cho tôi biết liệu ứng dụng đó đang tải lên (đáng lo ngại) hay tải xuống dữ liệu (có thể hiểu được, đặc biệt cho các tác vụ chuyển đổi tiền tệ!). Vì vậy, dù một ứng dụng máy tính truy cập internet là điều đáng bận tâm, Portmaster giúp tôi hiểu rõ hoạt động của nó và đưa ra quyết định sáng suốt thay vì hoảng sợ.

Tất nhiên, bạn có thể sử dụng terminal để kiểm soát hoạt động mạng của ứng dụng, nhưng Portmaster mang lại giao diện đồ họa hiện đại và trực quan, giúp việc này trở nên dễ dàng hơn rất nhiều.

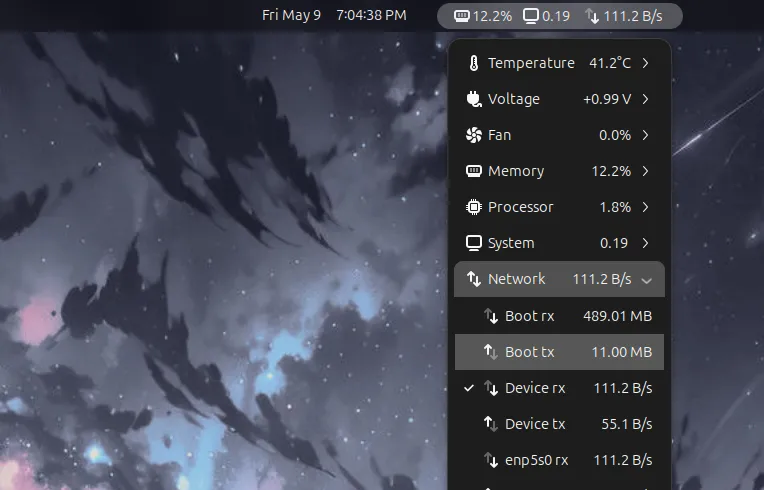

Ngoài Portmaster, tôi còn sử dụng các tiện ích trên thanh tác vụ để liên tục theo dõi tổng quan lưu lượng mạng. Cá nhân tôi sử dụng môi trường desktop KDE Plasma và tiện ích Network Monitor. Nếu bạn đang dùng GNOME, tiện ích mở rộng Vitals GNOME Extension sẽ cung cấp chức năng tương tự.

Tiện ích mở rộng Vitals của GNOME hiển thị hoạt động mạng và lưu lượng internet trên Linux.

Tiện ích mở rộng Vitals của GNOME hiển thị hoạt động mạng và lưu lượng internet trên Linux.

Mục tiêu chính ở đây là có cái nhìn nhanh về lưu lượng mạng hiện tại. Tôi thường biết hoạt động mạng bình thường trông như thế nào – các đỉnh tải xuống khi duyệt web, các đỉnh tải lên khi tải dữ liệu lên. Nếu tôi nhận thấy hoạt động mạng đáng kể khi hệ thống nhàn rỗi hoặc chỉ đang gõ văn bản trong trình soạn thảo, tôi ngay lập tức biết có điều gì đó không ổn và sẽ truy cập Portmaster để tìm hiểu nguyên nhân.

4. Kiểm Tra Kỹ Ứng Dụng Trước Khi Cài Đặt

Mặc dù trình giám sát mạng có thể giúp bạn kiểm tra xem ứng dụng có đang đánh cắp dữ liệu khỏi hệ thống hay không, nhưng nó không thể bảo vệ bạn khỏi việc cài đặt một ứng dụng độc hại ngay từ đầu. Đây là lý do tại sao tôi ưu tiên tải ứng dụng từ kho phần mềm chính thức (repository) của bản phân phối Linux mà tôi đang dùng. Các gói phần mềm này đã được kiểm duyệt kỹ lưỡng bởi những người duy trì bản phân phối trước khi được cung cấp cho người dùng. Do đó, nếu bạn tin tưởng bản phân phối của mình, không có lý do gì để nghi ngờ các ứng dụng mà nó phân phối.

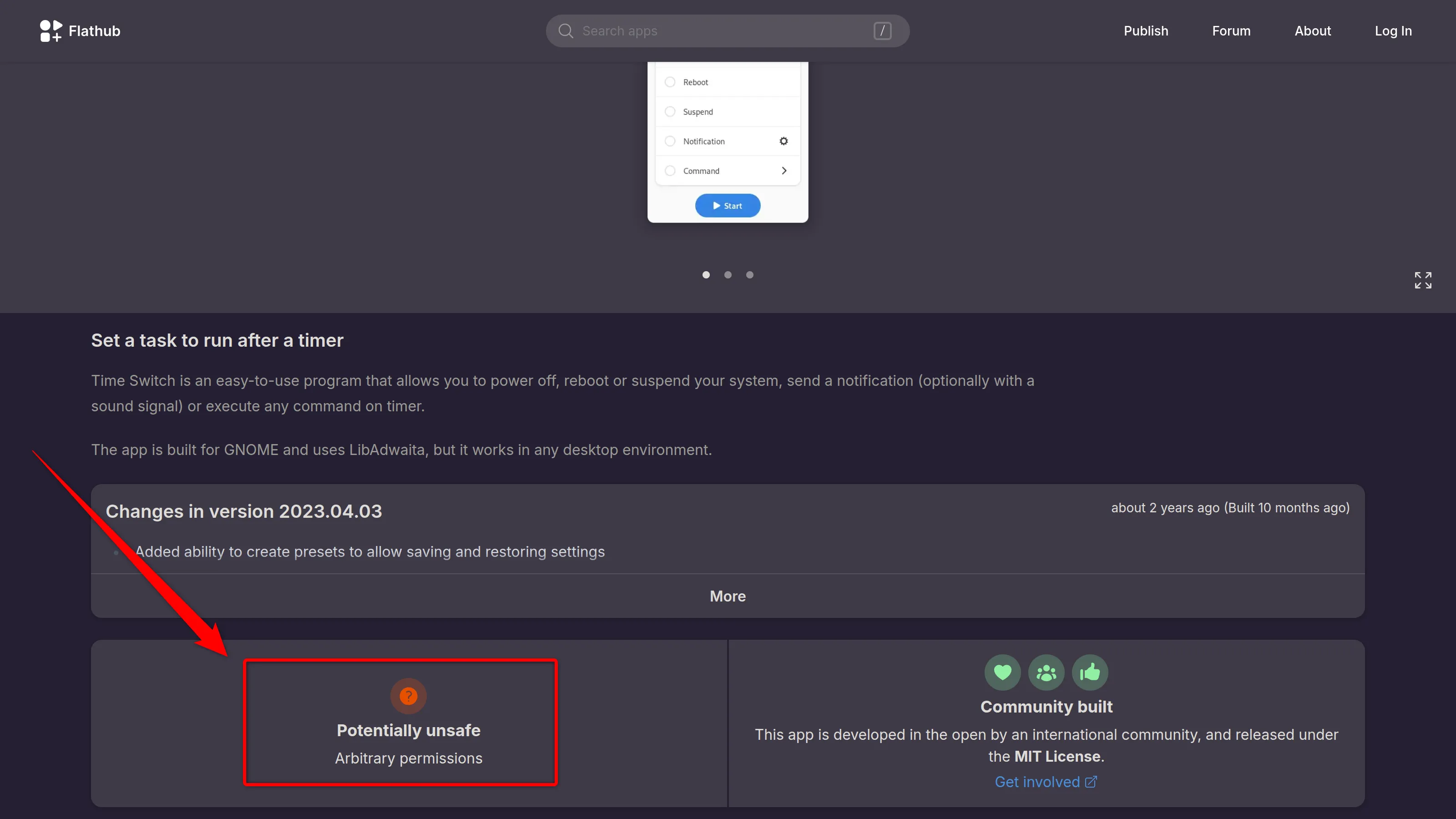

Tuy nhiên, không phải tất cả các ứng dụng đều có sẵn trong kho chính thức. Trong trường hợp này, tôi sẽ xem xét các tùy chọn được đóng gói trong container như Flatpak. Các ứng dụng này chạy trong môi trường sandbox, làm cho chúng an toàn hơn khi sử dụng, nhưng đừng tin tưởng chúng một cách mù quáng. Một số ứng dụng có thể yêu cầu quyền truy cập rộng rãi vào hệ thống, điều này tiềm ẩn rủi ro bảo mật. Vì vậy, hãy luôn kiểm tra quyền hạn của một ứng dụng trước khi cài đặt, xem liệu những quyền đó có thực sự cần thiết cho chức năng của ứng dụng hay không, và sau đó mới nhấn nút “Cài đặt”. Đối với Flatpak, bạn thường có thể kiểm tra trang web Flathub để xem đánh giá bảo mật của nó.

Ứng dụng Flathub bị đánh dấu có thể không an toàn do yêu cầu các quyền truy cập hệ thống tùy ý, minh họa rủi ro bảo mật Flatpak.

Ứng dụng Flathub bị đánh dấu có thể không an toàn do yêu cầu các quyền truy cập hệ thống tùy ý, minh họa rủi ro bảo mật Flatpak.

Đôi khi, tôi cũng cần tải phần mềm từ các kho của bên thứ ba như PPA (Personal Package Archives) và AUR (Arch User Repository). Ở đây, tôi tuân theo một quy tắc đơn giản: sự phổ biến đi đôi với sự kiểm duyệt. Nếu hàng nghìn người dùng cài đặt một ứng dụng từ AUR, sẽ có rất nhiều con mắt theo dõi để kiểm tra mã độc tiềm ẩn. Tuy nhiên, nếu bạn không biết về độ phổ biến của ứng dụng, bạn có thể tìm kiếm nó trên Reddit hoặc diễn đàn chính thức của bản phân phối của mình để xem những người khác nói gì về nó.

Phần phức tạp là khi bạn cần cài đặt một script hoặc công cụ ngẫu nhiên, ví dụ như các widget desktop hoặc chủ đề tùy chỉnh từ GitHub. Đây là lúc tôi kiểm tra số lượng người đang theo dõi dự án và số lượng sao mà nó nhận được. Thường thì con số hàng nghìn hoặc vài trăm là đủ để tạo cho tôi sự tự tin, vì hầu hết những người này là các nhà phát triển đang xem xét mã nguồn chứ không phải người dùng thông thường.

Nếu đó là một script nhỏ với vài trăm dòng mã, bạn hoàn toàn có thể tự thực hiện kiểm tra bảo mật. Bạn có thể sử dụng Gemini 2.5 Pro (được biết đến với khả năng tốt trong lập trình) để kiểm tra ứng dụng cho bạn. Đơn giản chỉ cần mở trang GitHub của script, và trong URL, thay đổi github thành uithub. Thao tác này sẽ hiển thị toàn bộ cấu trúc kho lưu trữ và ngữ cảnh mã, sau đó bạn có thể sao chép và dán vào Gemini 2.5 Pro và yêu cầu nó kiểm tra. Ví dụ, URL này:

https://github.com/vinceliuice/Mojave-gtk-theme

Sẽ trở thành:

https://uithub.com/vinceliuice/Mojave-gtk-theme

Cần lưu ý rằng AI và các mô hình ngôn ngữ lớn (LLM) vẫn có thể mắc lỗi và “ảo giác”. Do đó, đừng mù quáng tin tưởng những gì AI nói với bạn về mã nguồn. Nếu nó gắn cờ một điều gì đó đáng ngờ, hãy tham khảo ý kiến của một chuyên gia trước khi quyết định thực hiện hành động nào.

3. Kiểm Tra Định Kỳ Các Ứng Dụng Đã Cài Đặt

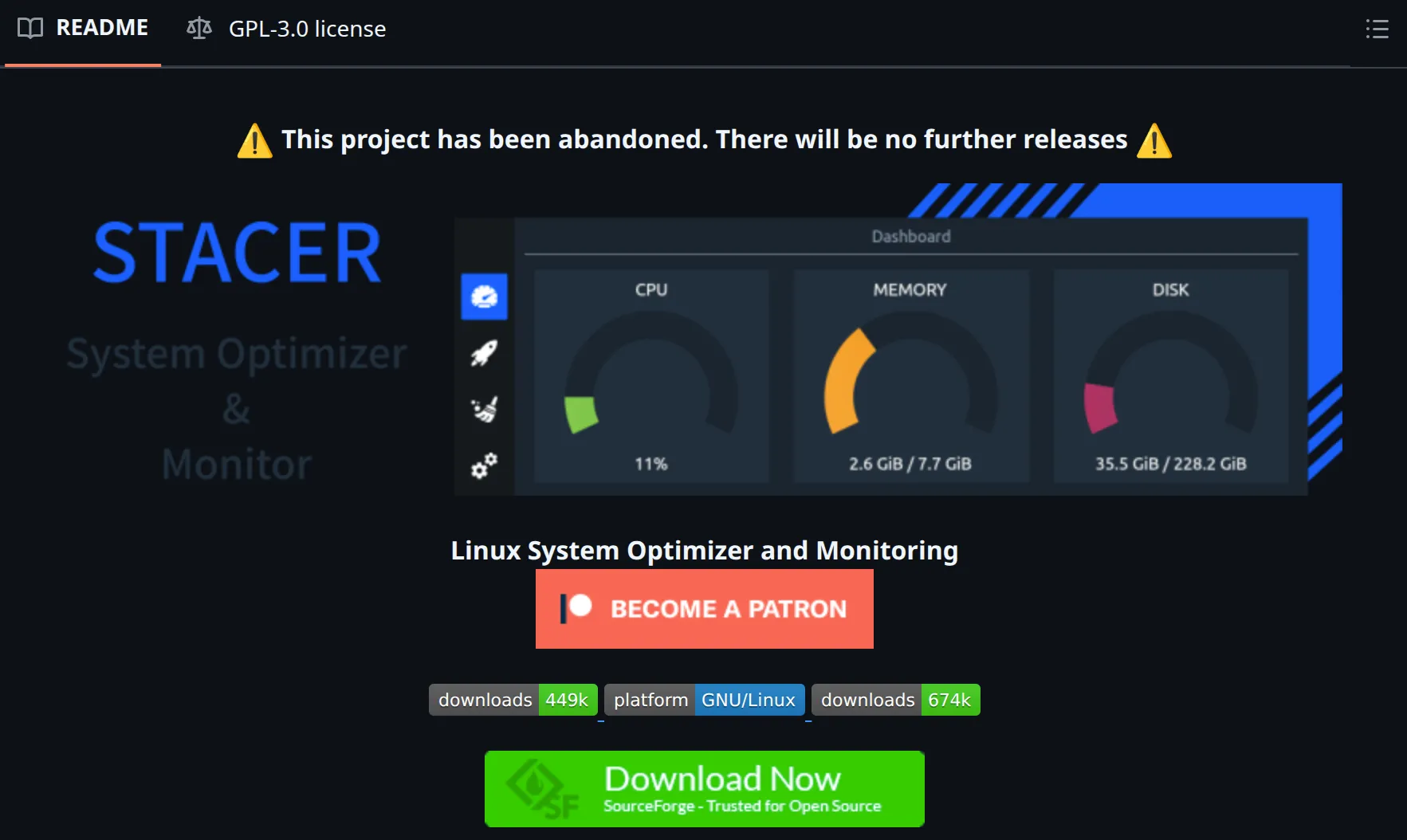

Đây là một cái bẫy mà tôi đã từng mắc phải: cho rằng phần mềm đã từng an toàn sẽ mãi mãi an toàn. Tôi là một fan hâm mộ lớn của ứng dụng giám sát hệ thống Stacer. Nó đi kèm với giao diện người dùng đẹp mắt, hiện đại và cung cấp các số liệu thống kê hệ thống toàn diện. Tuy nhiên, cho đến gần đây, tôi mới biết rằng ứng dụng này đã chính thức bị bỏ rơi (abandoned) trong suốt hai năm qua.

Thông báo cảnh báo ứng dụng Stacer bị bỏ rơi, nhấn mạnh tầm quan trọng của việc kiểm tra trạng thái phát triển phần mềm để đảm bảo an toàn Linux.

Thông báo cảnh báo ứng dụng Stacer bị bỏ rơi, nhấn mạnh tầm quan trọng của việc kiểm tra trạng thái phát triển phần mềm để đảm bảo an toàn Linux.

Điều này rất quan trọng vì phần mềm bị bỏ rơi sẽ không nhận được các bản vá bảo mật. Nếu ai đó phát hiện ra một lỗ hổng vào ngày mai, sẽ không có nhà phát triển nào khắc phục nó. Tôi đã miễn cưỡng gỡ bỏ Stacer khỏi hệ thống của mình mặc dù nó vẫn hoạt động hoàn hảo.

Để tránh mắc phải sai lầm tương tự, hãy cân nhắc thiết lập Google Alerts cho mỗi ứng dụng bạn sử dụng. Bằng cách này, bất cứ khi nào có tin tức về các ứng dụng đó – cho dù là bản cập nhật mới hay lỗ hổng bảo mật – bạn sẽ biết ngay lập tức. Khi đó, bạn có thể nhanh chóng tải xuống bản vá bảo mật mà nhà phát triển có thể đã phát hành hoặc gỡ cài đặt ứng dụng cho đến khi họ khắc phục.

Đây là lý do tại sao hầu hết các chuyên gia bảo mật khuyến khích chỉ giữ lại một vài ứng dụng thiết yếu và gỡ cài đặt những ứng dụng bạn không còn sử dụng nữa. Mỗi ứng dụng mới đều mở rộng bề mặt tấn công tiềm năng của bạn, và việc quản lý quá nhiều ứng dụng có thể trở thành một công việc rất nặng nề.

2. Bật Xác Thực Hai Yếu Tố (2FA) Cho Máy Tính Để Bàn

Mẹo bảo mật này không được nhiều người biết đến, nhưng bạn thực sự có thể bật tính năng xác thực hai yếu tố (2FA) trên hệ thống Linux của mình, tương tự như cách bạn bảo mật các tài khoản trực tuyến. Tôi đã triển khai tính năng này vì tôi có một vấn đề thực tế – mật khẩu tôi sử dụng cho tài khoản người dùng của mình không thực sự mạnh. Do phải nhập mật khẩu thường xuyên, tôi sử dụng các cụm từ dễ nhớ hơn là những chuỗi ký tự chữ và số phức tạp, dài 64 ký tự.

Giờ đây, bằng cách thiết lập 2FA cho bản phân phối Linux của mình, tôi đã thêm một lớp bảo mật bổ sung để bù đắp cho mật khẩu yếu mà không làm cho việc ghi nhớ trở nên bất khả thi. Bằng cách này, ngay cả khi ai đó đoán được mật khẩu của tôi, họ vẫn không thể truy cập vào hệ thống của tôi nếu không có thiết bị vật lý tạo mã xác thực.

Tuy nhiên, việc nhập mã xác minh mỗi khi bạn đăng nhập hoặc sử dụng sudo trong terminal có thể hơi bất tiện, vì vậy tôi sẽ không khuyến nghị điều này cho tất cả mọi người. Trên thực tế, hầu hết các mẹo bảo mật mà bạn cố gắng áp dụng đều phải đánh đổi một phần sự tiện lợi chung, và cá nhân tôi đã quyết định chấp nhận điều này để đổi lấy sự an toàn.

1. Thực Hiện Sao Lưu Hệ Thống Định Kỳ

Trong khi một số cuộc tấn công nhằm mục đích đánh cắp dữ liệu của bạn, những kẻ khác lại muốn phá hủy nó hoặc giữ làm con tin thông qua ransomware. Biện pháp phòng thủ tốt nhất của bạn chống lại ransomware là một chiến lược sao lưu vững chắc. Tôi duy trì một hệ thống sao lưu tự động mà thường xuyên sao chép các tệp tin thiết yếu của mình lên đám mây. Nếu bạn không muốn lưu trữ trên đám mây, bạn cũng có thể lưu vào ổ đĩa ngoài hoặc một Hệ thống lưu trữ gắn mạng (NAS – Network Attached Storage).

Một điểm mấu chốt là không nên giữ bản sao lưu của hệ thống trên chính hệ thống đó. Điều này đảm bảo rằng nếu hệ thống chính của tôi bị xâm phạm, các bản sao lưu của tôi vẫn an toàn. Tôi đã thấy quá nhiều người giữ bản sao lưu của họ trên cùng một hệ thống mà họ đang sao lưu. Điều này hoàn toàn bỏ qua mục đích – nếu hệ thống của bạn bị xâm phạm hoặc gặp sự cố, những bản sao lưu đó cũng sẽ bị mất theo.

Và đó là năm điều hàng đầu tôi thực hiện để giữ cho máy tính Linux của mình an toàn khỏi virus, các cuộc tấn công mạng và các mối đe dọa bảo mật. Bạn hoàn toàn có thể áp dụng bất kỳ biện pháp bảo mật nào trong số này vào quy trình làm việc của riêng mình. Để tìm hiểu thêm về các mẹo và thủ thuật cơ bản nhất, bạn có thể tham khảo hướng dẫn bảo mật Ubuntu cơ bản dành cho người mới bắt đầu của chúng tôi. Hãy chia sẻ ý kiến và kinh nghiệm bảo mật Linux của bạn trong phần bình luận bên dưới!